Comment Pirater Un Téléphone Portable Sans Y Avoir Accès

Si vous n'avez pas d'accès physique au téléphone que vous souhaitez pirater, il vous faut apprendre à pirater le téléphone de quelqu'un sans le toucher.

Il y a quelques années, cela pouvait sembler bizarre de le faire à distance, mais ce n'est plus le cas aujourd'hui. Il est maintenant possible de surveiller et de suivre à altitude l'appareil mobile d'une autre personne sans avoir à manipuler l'appareil une seule fois.

Vous voulez savoir annotate cela peut être fait ? Lisez ce qui suit.

Comment pirater le téléphone de quelqu'un à distance

Il suffit de peu de choses pour commencer.

La meilleure façon de pirater le smartphone d'une personne sans être à proximité est d'utiliser une solution de surveillance des téléphones portables, car vous pouvez le faire sur n'importe quel navigateur web.

Il vous suffit de vous connecter à votre tableau de bord et de pirater votre appareil cible. Cela garantira votre anonymat et fera en sorte que personne northward'en sache jamais rien.

Avant de poursuivre cet article, nous ne préconisons pas fifty'utilisation malveillante des informations contenues dans cet article et vous informerons que vous devez les utiliser conformément aux lois contraignantes de votre État.

➽ Mise en garde

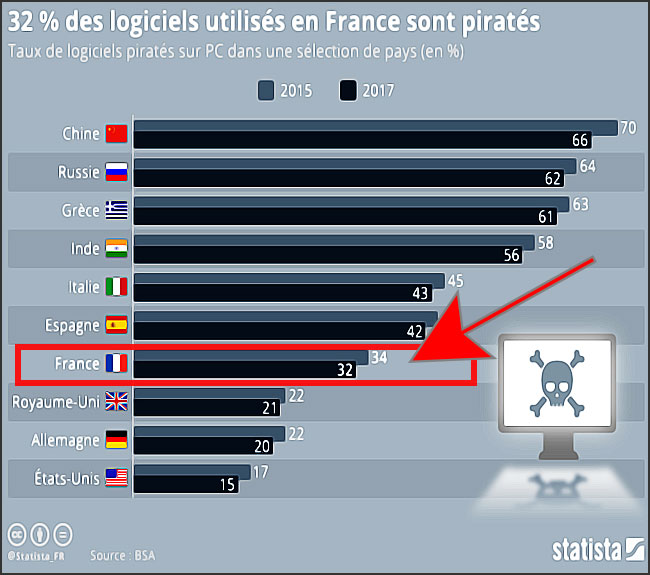

En France, selon le site Statista, 32% des logiciels sont piratés, nous vous mettons donc en garde de bien opter pour les liens officiels des logiciels présentés dans cet commodity.

Comment pirater un téléphone portable à partir du numéro

Tout ce dont vous avez besoin, c'est d'une application sophistiquée qui peut pirater le téléphone de n'importe qui avec juste son numéro de téléphone.

Les applications d'espionnage vous donnent la possibilité de pirater un téléphone avec juste son numéro et à distance. Il suffit d'avoir un appareil connecté à internet pour pouvoir espionner la personne 100 % à distance.

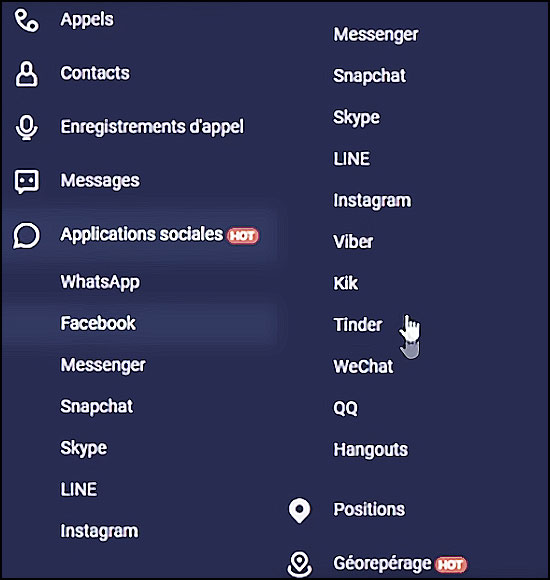

HoverWatch et Mspy – Les meilleures applications d'espionnage de numéros de téléphone sur le marché

HoverWatch (cascade Android) et mSpy (pour iPhone et Android) sont d'excellents outils pour pirater un numéro de téléphone et vous n'avez même pas besoin de manipuler l'appareil cible motorcar ils fonctionnent sur tout appareil connecté à cyberspace.

Ils vous donnent les informations suivantes :

- Les photos et vidéos prises depuis le téléphone

- Les SMS échangées

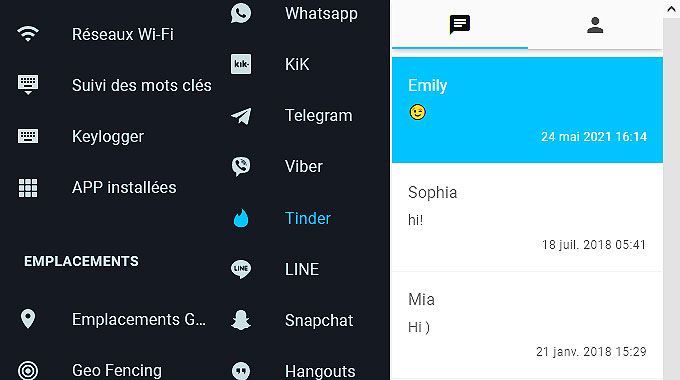

- Les tchats sur les messageries, y compris Tinder

- Les réseaux sociaux

- La localisation GPS

- Les mots de passe frappés au clavier

Annotate s'y prendre ?

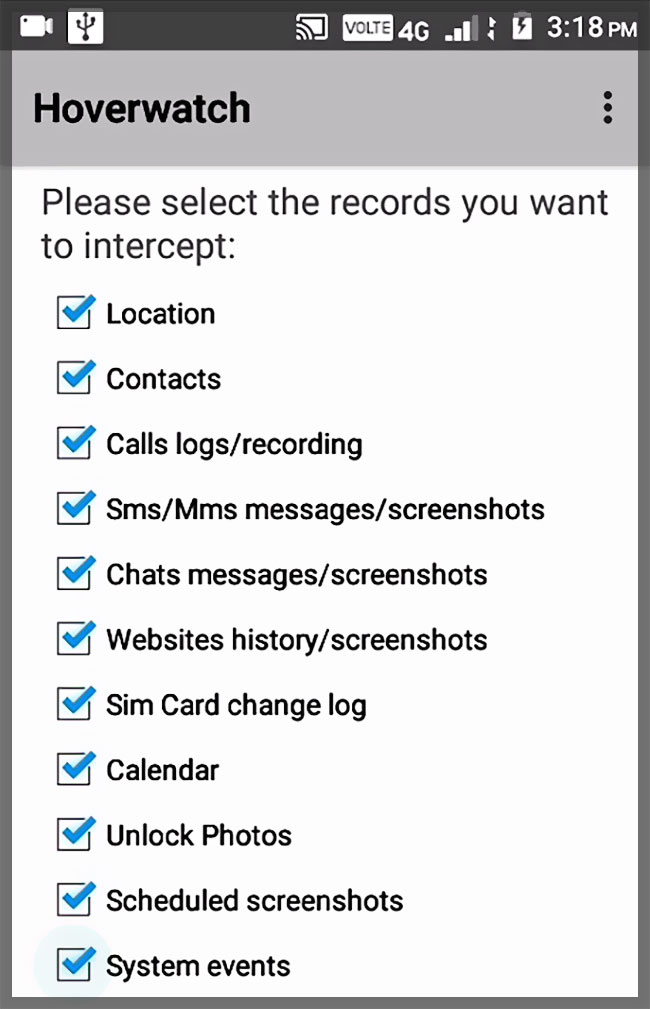

➽ Utiliser HoverWatch pour pirater un numéro de téléphone

- Visitez le site officiel de Hoverwatch et souscrivez un abonnement adapté à vos besoins.

- Vous devrez configurer fifty'appareil cible et il vous suffira de remplir des détails comme le modèle de téléphone et d'autres informations mineures.

- Les appareils fonctionnant sous Android nécessitent un peu plus d'appointment de votre part. Vous devrez manipuler physiquement l'appareil cible afin d'effectuer une installation unique sur celui-ci.

- Une fois fifty'installation terminée, l'application d'espionnage s'exécutera automatiquement en mode furtif pour que personne ne découvre jamais ce qui se passe.

- Après avoir installé et configuré le dispositif, cliquez sur « Démarrer » pour commencer à pirater le téléphone cible.

- Vous pouvez ensuite vous connecter à votre tableau de bord en ligne pour pirater et suivre invariablement un numéro de téléphone portable.

- Dans le panneau de gauche, faites défiler l'onglet « Données » pour pirater le téléphone en utilisant uniquement son numéro.

- De là, vous aurez un accès illimité aux détails de la carte SIM de la cible, y compris son fournisseur de réseau et son numéro IMEI.

Comment pirater united nations iPhone

Vous souhaitez pirater un iPhone et vous ne savez pas comment vous y prendre ? Il northward'est pas difficile de pirater un iPhone à l'époque où nous vivons.

Avec des applications d'espionnage comme mSpy, vous due north'avez même pas à manipuler l'appareil car vous pouvez espionner l'appareil cible à altitude.

Il vous sera demandé les identifiants iCloud de l'iPhone. La seule obligation, c'est que cet iPhone ait autorisé la sauvegarde iCloud dans ses paramètres. Dans le cas contraire il faudra le faire.

Comment pirater l'appareil photograph d'united nations téléphone

Pirater la caméra du téléphone d'une personne peut sembler une idée nouvelle à vos oreilles. Mais pour les passionnés de technologie comme nous, ce n'est pas nouveau à nos oreilles.

Annotate vous pouvez facilement regarder les photos de vos enfants sans nécessairement manipuler leur téléphone ?

➽ Les R.A.T.

Il existe plusieurs outils en ligne qui peuvent servir à pirater un téléphone portable à partir du numéro.

De bons exemples sont les outils d'accès/administration à distance (RAT) qui vous donneront accès au dispositif de la cible.

L'inconvénient de cette méthode est qu'il est difficile d'obtenir les informations dont vous avez besoin, machine vous devez connaître la programmation et les scripts. La plupart des gens n'y ont pas accès, automobile il faut des années pour atteindre ce niveau de compétence.

Mais il existe united nations moyen beaucoup plus uncomplicated de le faire. En piratant l'appareil photo du téléphone, vous pourrez 50'utiliser pour prendre des photos des environs et découvrir avec qui se trouve l'utilisateur du téléphone.

➽ Si vous souhaitez pirater l'appareil photo du téléphone d'une autre personne tout en utilisant un autre appareil

- Rendez-vous sur le site officiel de mSpy et abonnez-vous à un forfait de votre choix.

- Sélectionnez le blazon d'appareil.

- South'il due south'agit d'un Android, vous devrez télécharger le logiciel depuis le téléphone ciblé et l'installer dessus.

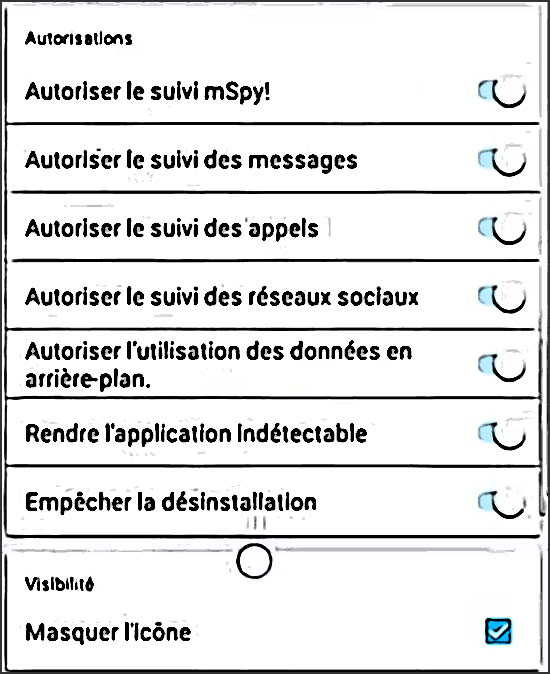

- Accordez toutes les autorisations nécessaires cascade que l'application puisse fonctionner correctement.

- Si l'appareil cible est un iOS, vous northward'avez besoin d'aucune installation automobile l'espionnage sur fifty'appareil photograph du téléphone peut se faire sans cela.

- Tout ce qu'ils demanderont, ce sont les identifiants iCloud de 50'appareil iOS.

- Assurez-vous que fifty'option de sauvegarde est activée cascade synchroniser les données avec votre téléphone.

- Une fois toutes les vérifications terminées, vous pouvez vous connecter à votre tableau de bord en ligne et commencer à espionner la caméra du téléphone de votre cible.

- Vous pouvez maintenant cliquer sur l'onglet « Photo » pour parcourir les photos intégrées dans fifty'appareil de la cible.

- Vous pouvez également parcourir les photos des réseaux sociaux comme Facebook, Twitter, Snapchat et le reste sur votre tableau de bord.

Annotate déclencher à distance l'appareil photo du téléphone

Cela ne peut se faire que sur Android. Voici la marche à suivre :

- Rootez votre Android

- Installez dessus fifty'application invisible « HoverWatch »

- Lorsque vous enverrez un SMS secret au téléphone, une photo sera déclenchée

- Vous pourrez envoyer aussi united nations autre SMS surreptitious cascade déclencher à distance le micro du téléphone

Ce keylogger des temps modernes permet ainsi de bénéficier d'une « écoute environnementale » complète.

Les différentes méthodes pour espionner à partir d'united nations numéro de téléphone

one/ Pirater un téléphone avec uniquement son numéro grâce à l'ingénierie sociale

Il existe une choice de suivi mobile alternative cascade ceux qui veulent pirater à partir du seul numéro. Cette méthode ne nécessite pas de logiciel spécial, mais uniquement un appel au fournisseur d'accès téléphonique.

Certains fournisseurs de services mobiles permettent de suivre 50'emplacement du numéro de téléphone :

- par GPS

- par SMS

- et grâce à l'historique des appels du téléphone

Pour accéder à cette fonctionnalité, vous devez fournir un document confirmant que vous êtes un parent ou le tuteur du propriétaire du mobile. En plus de cela, le consentement à la surveillance est nécessaire (dans le cas où la personne a plus de 18 ans).

Le suivi due north'est pas diversifié et se limite aux éléments suivants :

- Coordonnées GPS

- Liste des appels entrants et sortants

- Historique des SMS

Cette méthode est tout de même bonne à connaître !

→ Notre commodity sur la persuasion et l'ingénierie sociale

two/ Le service en ligne qui localise à altitude un téléphone grâce à son seul numéro

Il s'agit d'un service internet assez récent dont voici le mode d'emploi :

- Vous rentrez le numéro de téléphone que vous souhaitez géolocaliser

- Le service envoie un SMS à la cible contenant un lien

- Lorque l'usager clique sur ce lien, sa géolocalisation est faite en temps réel

- Vous recevez les coordonnées de l'usager

➽ Vous trouverez le service Localize.Mobi à cette adresse

three/ Le « phishing »

Il est courant pour les pirates d'envoyer de simulated SMS à leurs cibles afin d'obtenir des informations sur leur nom d'utilisateur et leur mot de passe (c'est ce qu'on appelle le « phishing »).

Le message contiendra généralement un lien vers un fake site web qui aura l'air presque identique à la version légitime, mais cette fausse version enregistrera toutes les données saisies et les renverra au pirate.

Pirater united nations téléphone portable à partir du numéro peut se faire par le biais de cette technique.

4/ Le piratage à l'adjutant du matériel espion Stingray ou d'un IMSI Catcher

Un Catcher IMSI (International Mobile Subscriber Identifier) est parfois décrit comme étant un Stingray du nom de la célèbre marque de matériel espion.

| «IMSI Catcher » est le nom général donné aux dispositifs utilisés pour écouter et suivre les abonnés du réseau mobile – c'est-à-dire votre téléphone portable ! A l'origine, ils n'étaient vraiment utilisés que par les forces de 50'ordre, ils sont maintenant beaucoup plus répandus parmi les criminels ou les enquêteurs privés. |

| L'appareil ressemble à l'image ci-dessous. Il due south'agit d'une véritable tour de téléphonie mobile capable d'intercepter les signaux dans les environs. |

| Fifty'aggregation peut ensuite identifier les téléphones individuels et pirater leurs données – y compris l'écoute et fifty'enregistrement des appels (définition Wikipédia). |

L'équipement est maintenant disponible à partir de 1500 euros au minimum. Cependant, l'awarding de la loi est stricte et fifty'utilisation not réglementée est un délit pénal passible d'une peine de prison.

➽ D'une manière générale, l'espionnage contre l'information de la personne suivie est interdite

- La surveillance de votre propre appareil téléphonique est autorisée, ainsi que le contôle parental sur vos enfants.

- L'espionnage de vos employés ou d'autres usagers téléphoniques nécessite united nations accordance écrit et signé entre les parties.

5/ Le piratage effectué par les forces de fifty'ordre

Je reçois régulièrement des questions de lecteurs qui se sentent surveillés par la law ou piratés par le GIGN…

Sérieusement ! Je ne sais pas ce que ces gens attendent de moi : je ne vais pas accepter ces commentaires sur monday site et one thousand'attirer les foudres de la justice ! Ce blog est informatif et north'encourage pas les infractions à la loi.

➽ L'espionnage légal

Comme mentionné ci-dessus, les forces de l'ordre sont bien entendu dotées de matériel Stingray… Ce matériel est même devenu numérique, les assemblages physiques étant aujourd'hui dépassés.

Comme mentionné ci-dessus, les forces de l'ordre sont bien entendu dotées de matériel Stingray… Ce matériel est même devenu numérique, les assemblages physiques étant aujourd'hui dépassés.

Rien de plus facile, quand vous êtes dotés d'une réquisition judiciaire, que de déplacer un câble pour écouter une conversation.

À moins d'avoir vécu en ermite durant ces dernières années, je suis sûr que vous savez que les services d'awarding de la loi ont la capacité de pirater n'importe quel téléphone portable à votre insu.

Il y a eu à ce sujet de nombreux scandales et des fuites de dénonciateurs. Si les forces de fifty'ordre veulent espionner vos communications électroniques, ils le peuvent avec une autorisation judiciaire.

Une chose est sûre… les policers n'utilisent pas une application mobile telle que mSpy ou Hoverwatch – et vous aurez beau examiner votre téléphone, vous ne verrez aucun signe prouvant que vous êtes piraté !

6/ Embaucher un hacker professionnel pour espionner united nations téléphone sans l'avoir en main

J'ai vu une augmentation du nombre de personnes offrant de « pirater n'importe quel téléphone cellulaire » sans accès… Ces personnes prennent de l'silver sonnant et trébuchant.

D'après les annonces, il suffirait d'envoyer votre paiement à cette personne (souvent plusieurs centaines d'euros), mais aucune garantie ne nous clinch de ne pas tomber sur un escroc.

Personnellement je n'utiliserais pas cette méthode qui d'ailleurs est illégale.

Est-ce que certains pirates informatiques sont vraiment capables de faire ce genre de chose ? Sans aucun doute la réponse est oui.

Mais si ces personnes sont authentiques et possèdent les compétences nécessaires, elles feront payer cher leurs services et ne feront pas de pub !

| Ce qu'ils font est illégal avec des conséquences graves southward'ils se font attraper, ils feront extrêmement attention à rester anonymes. |

| Comment ces hackers procèdent-ils ? Leurs techniques varient (voir quelques pistes dans cet commodity). |

| La façon la plus probable de trouver quelqu'un offrant ces services est de passer par un enquêteur privé. |

vii/ Hoverwatch (pour Android)

Les téléphones Android peuvent facilement être piratés par certaines applications comme Hoverwatch.

Je connais certaines personnes qui fifty'ont utilisée pour vérifier les activités de leur neveu sur WhatsApp et cela a bien fonctionné.

- C'est une application d'espionnage cascade Instagram, Facebook, Snapchat, WhatsApp et tout téléphone mobile.

- Vous devez l'installer sur fifty'appareil cible après vous être inscrit et après avoir reçu un email de connexion.

- Après fifty'avoir installée, vous pouvez supprimer l'icône de l'application sur le périphérique ciblé.

- Elle ne ralentira pas le téléphone et fonctionnera en arrière-program sans donner d'alerte au propriétaire du compte WhatsApp.

- La différence de ce soft par rapport aux autres, c'est qu'il permet d'écouter de manière invisible ce qui se dit autour du téléphone, à la manière d'un dictaphone à altitude.

Hoverwatch peut enregistrer les conversations ou vous les faire écouter en direct de la même manière qu'une conversation à trois, mais attention : elle n'est pas compatible avec les iPhone.

➽ Les fonctions les plus importantes de fifty'application HoverWatch

- Suivi de plusieurs appareils

- Possibilité d'envoyer des commandes à distance

- Écoute de fifty'environnement

- Piratage des applications installées sur l'appareil cible

- Blocage si vous les considérez comme indésirables ou inappropriées

- Capacité à bloquer les contenus web indésirables

- Fonctions antivol

- Fonction d'effacement à distance

- Alertes : vous recevrez une notification si l'utilisateur du dispositif cible quitte un territoire que vous avez prédéfini

C'est contraire à l'éthique. Mais lorsque vos enfants sont arrogants et ne vous écoutent pas, cette app vous permet de vérifier south'ils sont accompagnés de bons amis et s'ils ont une vie sociale respectable.

De nombreuses personnes deviennent suspectes au fil du temps, et c'est vrai que la meilleure preuve de leurs véritables agissements, c'est leur téléphone portable.

➽ L'alternative pour iPhone

Le problème d'HoverWatch, c'est qu'il n'est compatible qu'avec les Android.

Les utilisateurs d'Iphone désirant pirater un numéro de téléphone devront se rabattre sur le célèbre Mspy, une application tellement puissante qu'elle est capable d'espionner à distance sans installation, à la condition que vous connaissiez les identifiants iCloud de l'apppareil.

Est-il possible de pirater le téléphone portable de quelqu'united nations avec son seul numéro ?

Maintenant que nous avons discuté des raisons possibles cascade lesquelles on peut avoir besoin de pirater le téléphone portable de quelqu'un, allons de l'avant.

Est-il possible de pirater united nations téléphone portable en utilisant uniquement son numéro ? La réponse est un peu plus compliquée qu'un simple oui ou non.

Il est possible de pirater un téléphone Android en utilisant son numéro de mobile

- Vous aurez besoin de faire appel à fifty'opérateur téléphonique

- Et vous devrez lui donner le numéro IMEI de l'appareil

Vous pouvez connaître le numéro IMEI/MEID en composant le lawmaking universel *#06# à partir de l'appareil cible.

Si votre opérateur turn down de déclencher le suivi pour votre téléphone, sachez que la surveillance d'un utilisateur Android nécessite united nations accès physique à l'appareil.

Une fois que vous avez accès à l'appareil, vous devez :

- télécharger

- installer le bon logiciel espion

- tout en lui donnant un accès total

Annotate pirater un numéro de téléphone sur un iPhone

Pour pirater un iPhone, vous devez entrer les informations d'identification iTunes de la cible pour vous connecter à son iCloud. Ce faisant, vous serez en mesure de récupérer et d'accéder aux données pertinentes de cet appareil.

Une fois que vous aurez les informations d'identification requises, vous n'aurez peut-être même pas besoin de leur numéro de téléphone.

➽ Autre point à noter :

- L'appareil cible doit avoir activé l'selection permettant la sauvegarde iCloud.

- Sans cela, vous ne serez pas en mesure de trouver les données du téléphone portable requises.

United nations iPhone ne peut être piraté que sous certaines atmospheric condition : vous devez connaître les informations d'identification iCloud de la cible. Sans ces informations d'identification, il est pratiquement incommunicable de pirater un iPhone, l'exception étant le cas où votre iPhone est jailbreaké. Dans ce cas, des applications spéciales permettent de le pirater facilement.

Il en est ainsi parce qu'Apple utilise une solution de deject central cascade fournir un stockage et une expérience utilisateur uniforme aux utilisateurs des appareils iOS. Ainsi, dans le cas d'un iPhone, les informations d'identification iTunes sont plus importantes que le numéro de téléphone de la cible.

➽ Vous pouvez maintenant utiliser cette application-espionne pour suivre efficacement le téléphone portable d'une personne à distance.

Nous préférons cette application aux autres auto :

- elle est fiable

- offre une installation facile

- une interface fluide

- une surveillance à distance

- elle garantit la sécurité

- et consomme moins de données

Si vous utilisez l'application, vous northward'avez même pas besoin de rooter ou de jailbreaker le téléphone cascade l'espionner.

Étant donné que la cible a activé le stockage en nuage sur son appareil, vous pouvez utiliser fifty'application précitée pour afficher et télécharger toutes ses données. Le mieux, c'est que vous n'aurez même pas besoin de télécharger l'application sur 50'iPhone de la cible.

L'avantage du piratage d'un téléphone à partir du numéro

Vous restez complètement invisible aux utilisateurs que vous espionnez

- Le programme est caché des systèmes antivirus

- des logiciels de détection de keyloggers

- ou des anti-rootkits

La solution est installée en mode invisible ; fifty'utilisateur ne voit pas 50'icône et ne connaît pas le fashion de fonctionnement du système de piratage.

Privilégiez le style furtif

De nombreuses applications espions ne parviennent pas à fournir le mode furtif dont l'utilisateur a besoin pour se faire discret lorsqu'il espionne.

➽ Un logiciel d'espionnage sans manner furtif est comme une voiture sans essence, c'est totalement inutile

Mspy est une application d'espionnage complète dotée du fashion furtif et de la possibilité d'effacer ses traces.

Sans fashion furtif, aucune awarding d'espionnage ne vaut la peine d'être achetée ni même essayée. Inutile de se mettre en danger.

➽ De même, tous les modes furtifs d'applications différentes ne sont pas identiques

Certains sont plus efficaces que d'autres.

Lorsque vous comparez le mode furtif de Mspy avec d'autres applications, vous obtenez là encore united nations bon betoken.

Vérifier la compatibilité

Beaucoup de gens pensent qu'avoir une awarding d'espionnage est suffisant pour suivre un téléphone et c'est partiellement vrai. Encore faut-il que l'application soit uniform avec la plate-forme de l'appareil.

Mspy est une application premium, non-gratuite, mais elle a le mérite de faire correctement son travail avec une compatibilité étonnante sur tous les appareils.

Si le téléphone est un iPhone | Elle peut s'installer à altitude sans même avoir le téléphone, simplement en lançant votre compte en ligne sur votre ordinateur. On vous demandera les identifiants iCloud de 50'iPhone, et il n'y aura pas besoin d'installer quoi que ce soit sur ce dernier. |

Pour les Android | Il faudra par contre installer une application à 50'intérieur, et parfois le rooter pour pouvoir espionner en plus les réseaux sociaux. |

Les caractéristiques de Mspy

➽ Pirater les réseaux sociaux

Beaucoup d'applications d'espionnage traditionnelles faiblissent dès qu'il south'agit d'espionner les réseaux sociaux, or aujourd'hui ça paraît indispensable.

➽ Les réseaux les plus utilisés en France

- Messenger

- Snapchat

- Youtube

- Skype

- Tinder

Avant ça, les gens conservaient leurs données enregistrées sur des mémoires internes de card SD ou de téléphone.

50'introduction de messageries et réseaux sociaux a donné aux utilisateurs un endroit où toutes leurs données enregistrées sont conservées.

➽ Percer ce «coffre-fort » signifie percer tous leurs secrets

Le compte Web de Mspy est entretenu par les développeurs, c'est votre compte d'inscription.

En vous inscrivant, vous créez un compte sur leur serveur, sur lequel toutes les données espionnées seront enregistrées – vous pouvez aussi vous les faire envoyer par courrier électronique.

➽ Vous seul pouvez accéder aux données enregistrées

Ces données sont un trésor cascade celui qui espionne, en faire united nations coffre-fort sécurisé était indispensable pour protéger vos découvertes.

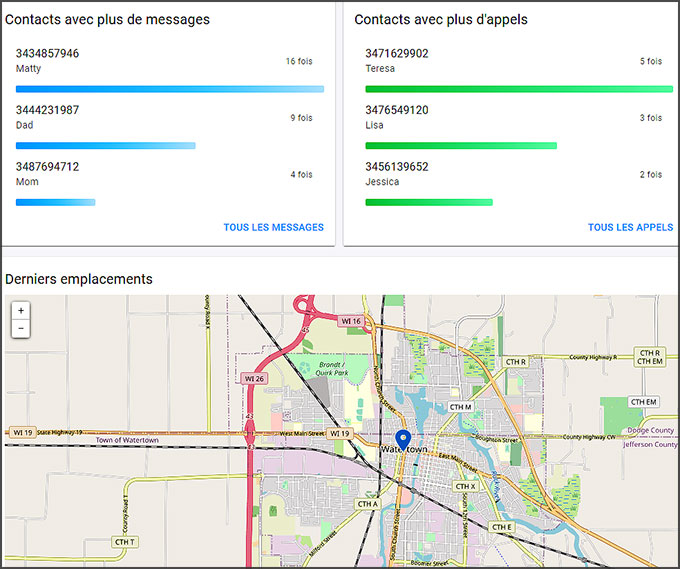

➽ Le panneau de contrôle de Mspy

Le « panneau de contrôle en direct » de Mspy se démarque :

- not seulement il recueille les données de votre espionnage (positions, messages, historiques, appels, pseudos)

- mais en plus il vous permet de contrôler l'appareil à distance (bloquer les applications, bloquer le téléphone, le formater, savoir si la bill of fare sim est changée, etc.)

Le panneau de contrôle en direct est comme une fonction automatisée par laquelle vous pouvez activer et désactiver les fonctionnalités du téléphone en un clic.

Cela rend l'espionnage plus facile, sans quoi cette tâche s'apparenterait à casser une noix de coco avec vos doigts.

➽ Fonctionnalités

- Localisateur GPS: Savoir où la personne cible se rend.

- Journal des appels: La fonction de periodical des appels peut être une véritable arme lorsqu'elle est bien utilisée.

- Suivi des fichiers multimédias: Les letters multimédias comme la vidéo, l'sound et les images sont visibles et rappatriés sur votre ordinateur.

- Suivi des messages: Les messages sont le moyen de conversation le plus ancien, ils sont aussi de plus en plus utilisés à la place de la voix. Les conversations s'affichent en détail sous vos yeux.

- Enregistrement d'appel: Cette fonction n'est pas présente avec Mspy, seul Hoverwatch la advise.

- Keylogger: Enregistrement des frappes au clavier afin d'avoir la retranscription des mots composés sur fifty'écran.

- Écoute ambiante: Là encore c'est une fonction absente de Mspy mais présente sur Hoverwatch. Il due south'agit d'écouter les sons environnants, vous pouvez également écouter la conversation. Parallèlement à cela, il s'agit aussi de passer des faux appels et d'écouter la conversation en cours.

- Réseaux sociaux: De telles plateformes ont été créées cascade se faire des amis, mais la réalité d'aujourd'hui est bien triste. Maintenant, les jeunes détournent les réseaux sociaux pour en faire des lieux d'échange de contenu obscène.

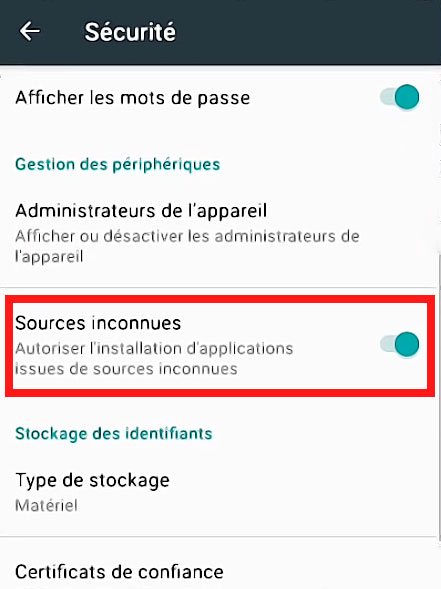

➽ Manner d'emploi pour pirater un Android avec mSpy

1⇒ Pré-installation et configuration

- Allez dans Paramètre

- Sécurité

- Vérifiez que le paramètre «sources inconnues » est bien activé

Cela permettra à votre téléphone d'installer des applications qui ne sont pas directement téléchargées depuis le Google Play Store.

2⇒ Télécharger l'application de piratage de téléphone

- Accédez au lien d'installation qui vous est envoyé par Email au moment de la création de votre compte

- Rentrez-le dans le navigateur de l'appareil cible

- Téléchargez fifty'application sur fifty'appareil cible

- Lorsque le téléchargement est terminé, ouvrez votre fenêtre de notification

- Installez 50'appli à partir de là

3⇒ Enregistrer votre compte

Si vous avez déjà un compte, allez sur le votre compte et rentrez votre login. Dans le cas contraire, créez un nouveau compte.

iv⇒ Accepter les permissions demandées

Lorsque vous installez une application de piratage d'appareil mobile, votre appareil vous demandera toutes les autorisations nécessaires à fifty'installation de 50'application. Acceptez pour poursuivre l'installation.

5⇒ Commencer le suivi

Après vous être connecté au compte, vous pouvez commencer à utiliser toutes les fonctionnalités de surveillance du téléphone cellulaire.

Vidéo pour pirater un téléphone portable à partir du numéro

Comment Pirater Un Téléphone Portable Sans Y Avoir Accès,

Source: https://untelephone.com/comment-pirater-un-telephone-portable-a-partir-du-numero/

Posted by: oneilcalist.blogspot.com

0 Response to "Comment Pirater Un Téléphone Portable Sans Y Avoir Accès"

Post a Comment